Wat is Gatz-ransomware?

Zout is het nieuwste computervirus in de STOP/Djvu ransomware-familie. Het virus, net als elk anders ransomware programma, versleutelt alle bestanden die het kan bereiken. Na dit te hebben gedaan, gaat het verder met het eisen van betaling voor het decoderen van de bestanden.

STOP/Djvu-virussen lijken ongelooflijk veel op elkaar, dus er zijn niet veel manieren om te bevestigen dat uw computer specifiek door Gatz is geïnfecteerd. De enige betrouwbare methode is om de extensie van de gecodeerde bestanden te controleren – ze zouden de bestandsextensie .gatz moeten hebben.

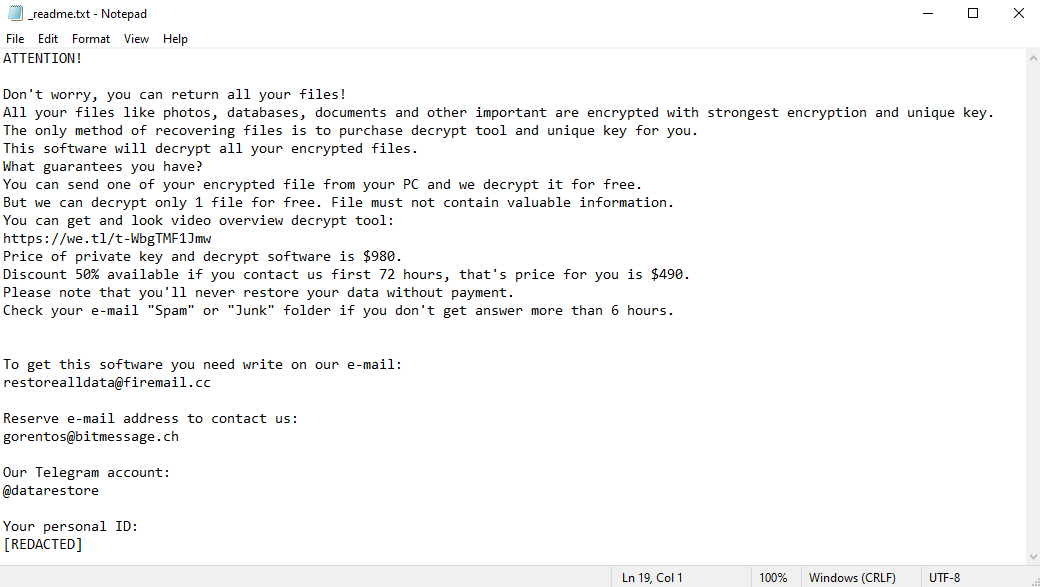

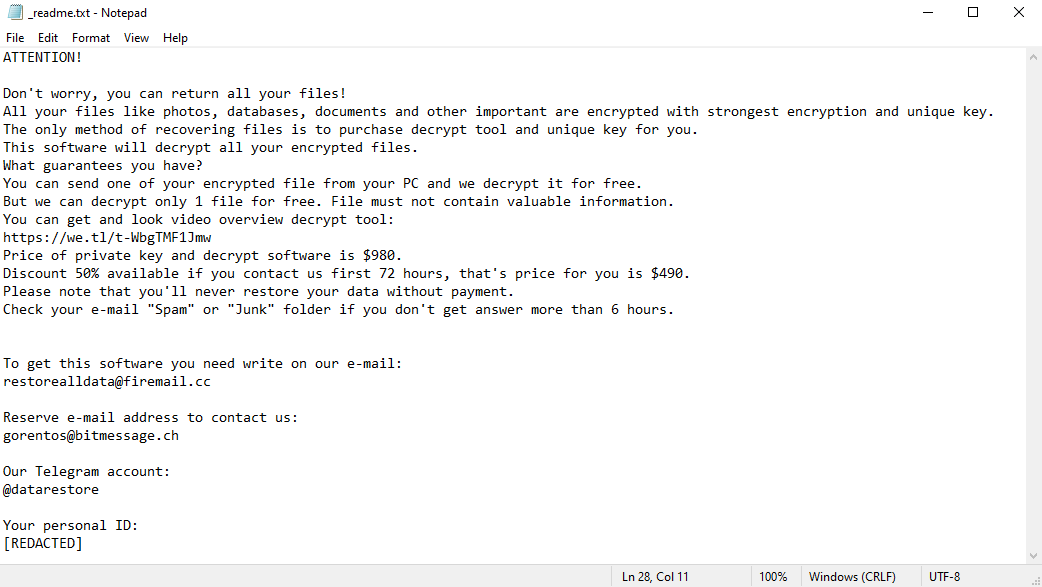

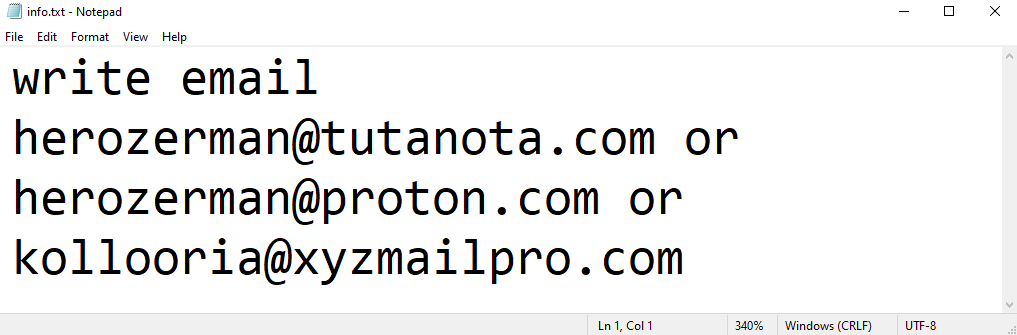

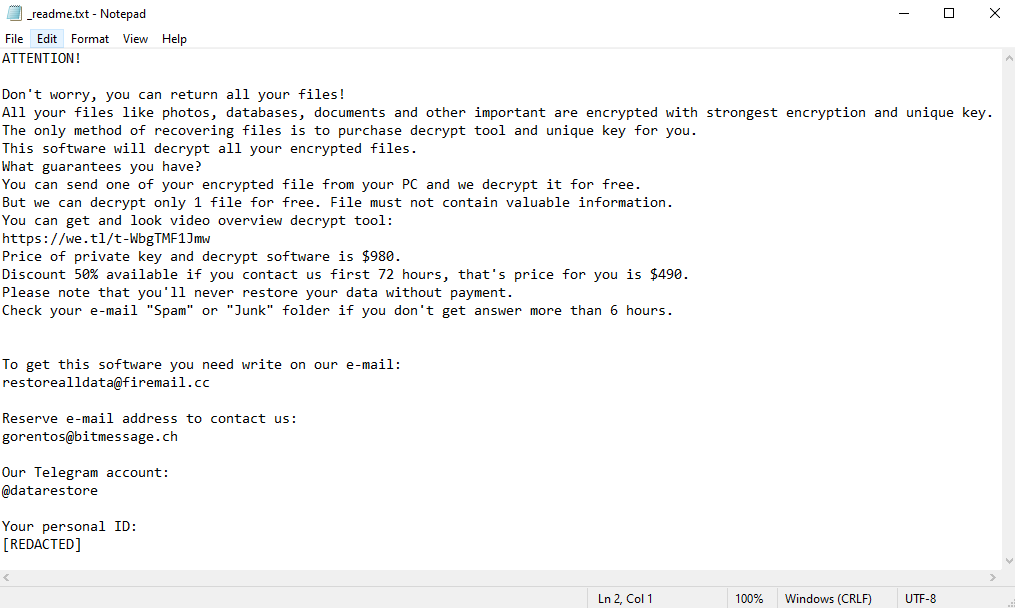

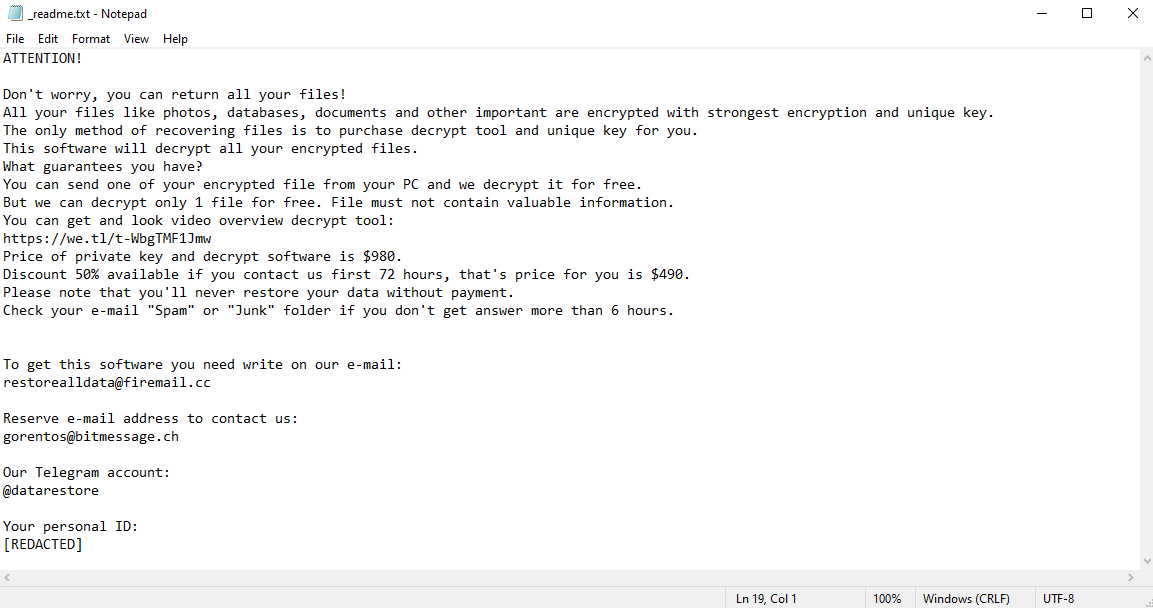

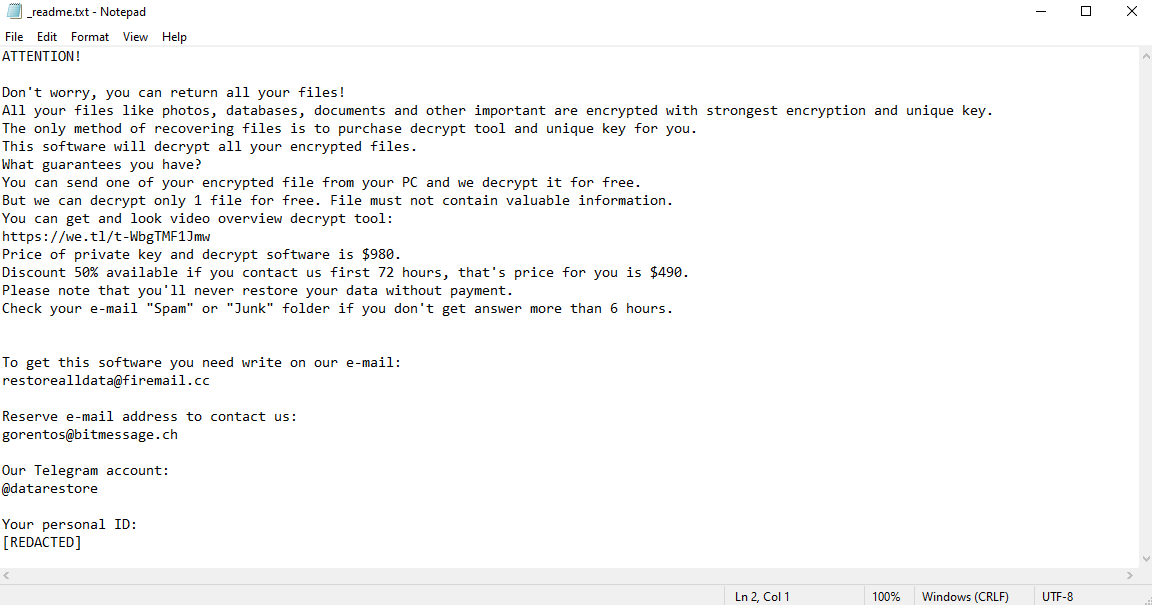

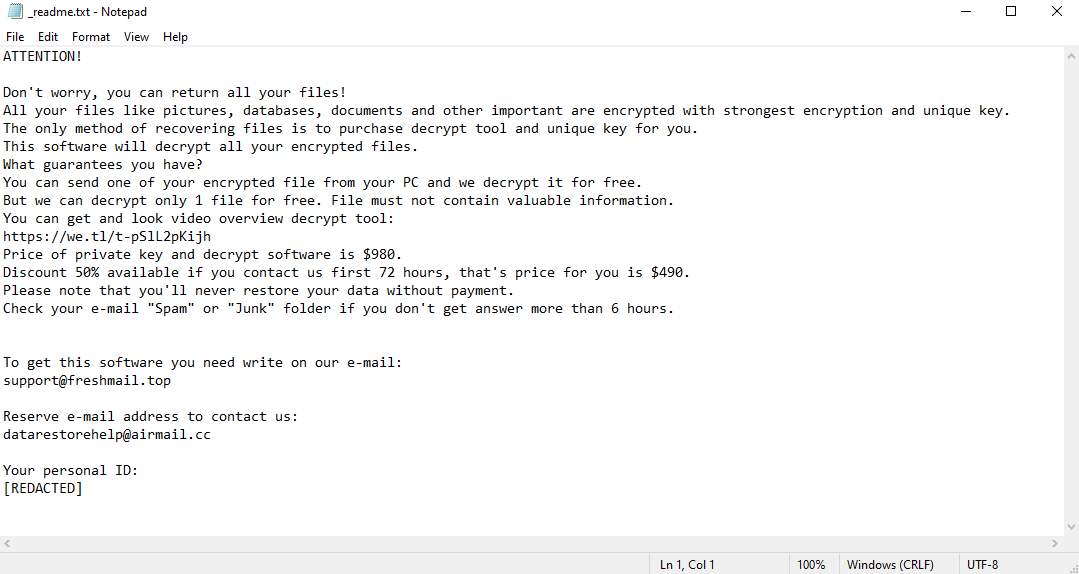

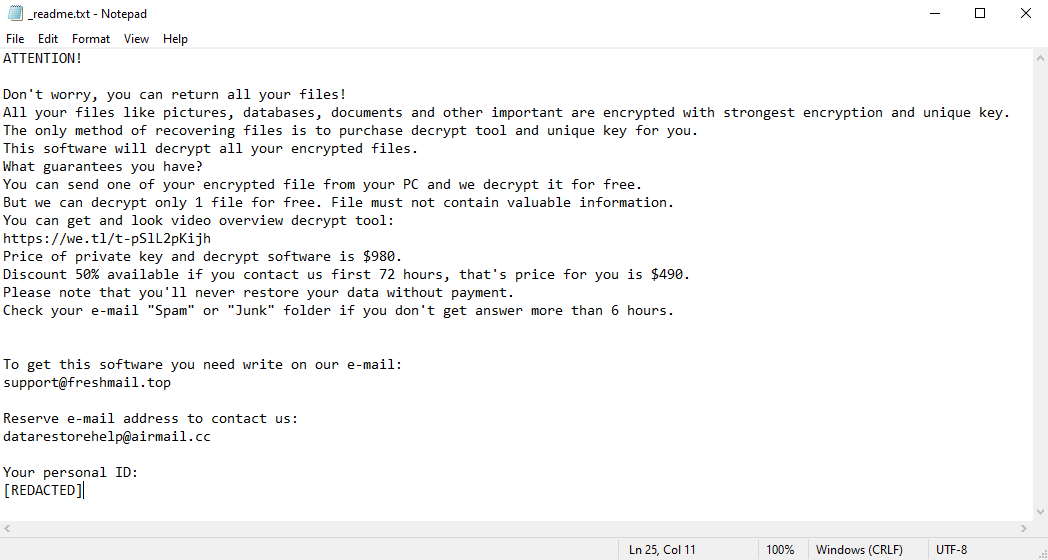

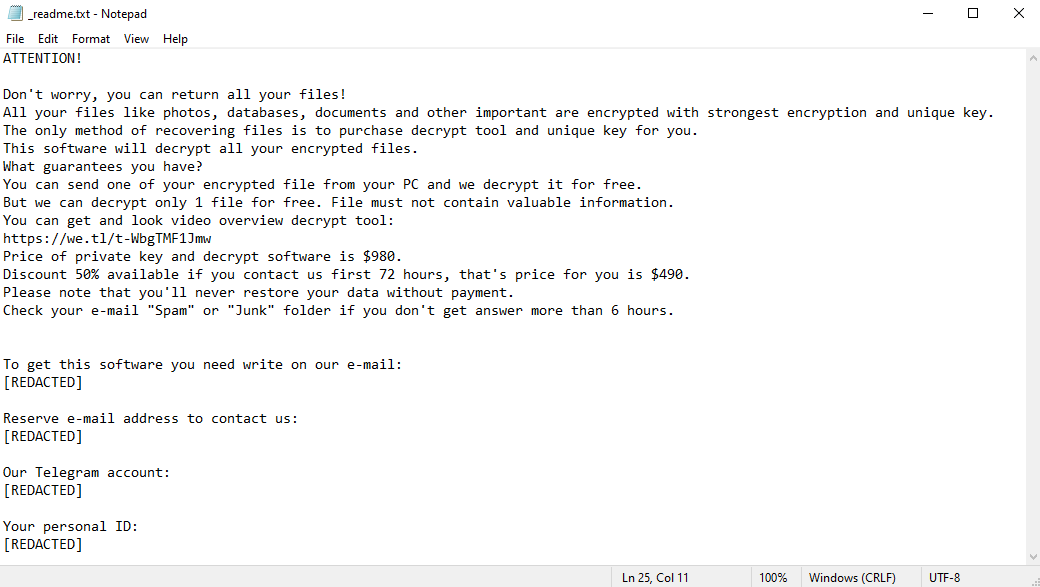

Om met zijn slachtoffers te communiceren, maakt het virus een bestand aan met de naam “_readme.txt”. Dit bestand is een losgeldbrief; het bevat de contactgegevens van de hackers en hun eisen. Zoals je op de afbeelding hierboven kunt lezen, bevelen de hackers de slachtoffers om $ 980 te betalen om hun bestanden terug te krijgen. Om aarzeling te ontmoedigen, geven de hackers ook 50% "korting" aan degenen die binnen 3 dagen na infectie betalen.

Natuurlijk is dit nog steeds een slechte deal. En om de zaken nog erger te maken, verbreken de hackers vaak de communicatie met het slachtoffer nadat ze zijn betaald, zonder bestanden te decoderen. Daarom zou je alternatieve manieren moeten overwegen om de Gatz-ransomware te verwijderen en .gatz-bestanden te decoderen; lees het onderstaande artikel voor meer informatie over hen.