Wat is Vypt-ransomware?

Vypt is een van de nieuwste soorten van STOP/Djvu, een ransomware virus. Het versleutelt uw bestanden (foto's, video's, documenten, enz.) met de bedoeling er losgeld voor te eisen. Het is heel gemakkelijk te zien dat u door dit virus bent geïnfecteerd, aangezien het de bestandsextensie .vypt geeft aan alle gecodeerde bestanden.

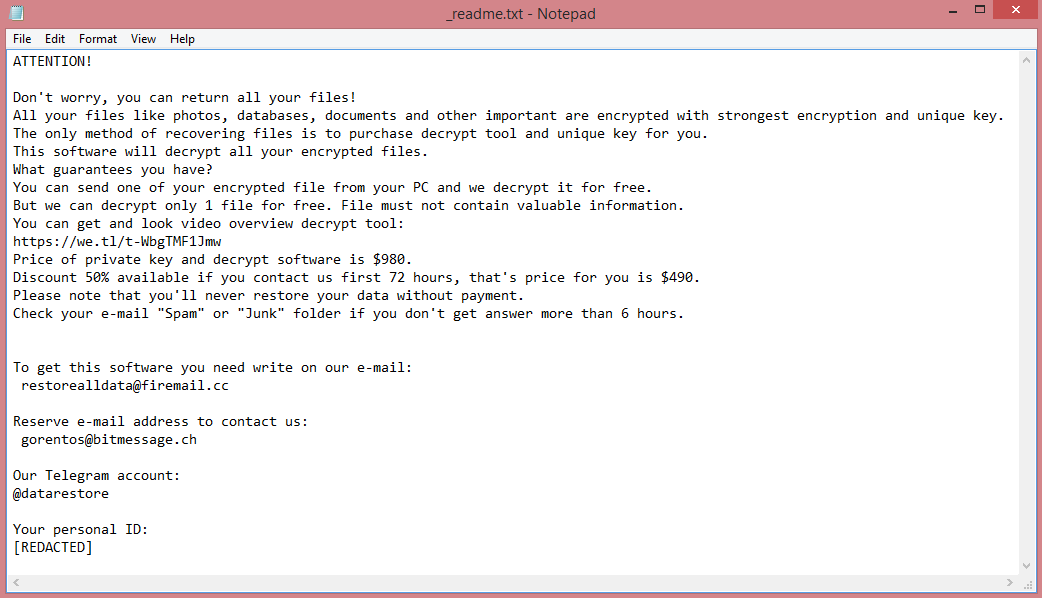

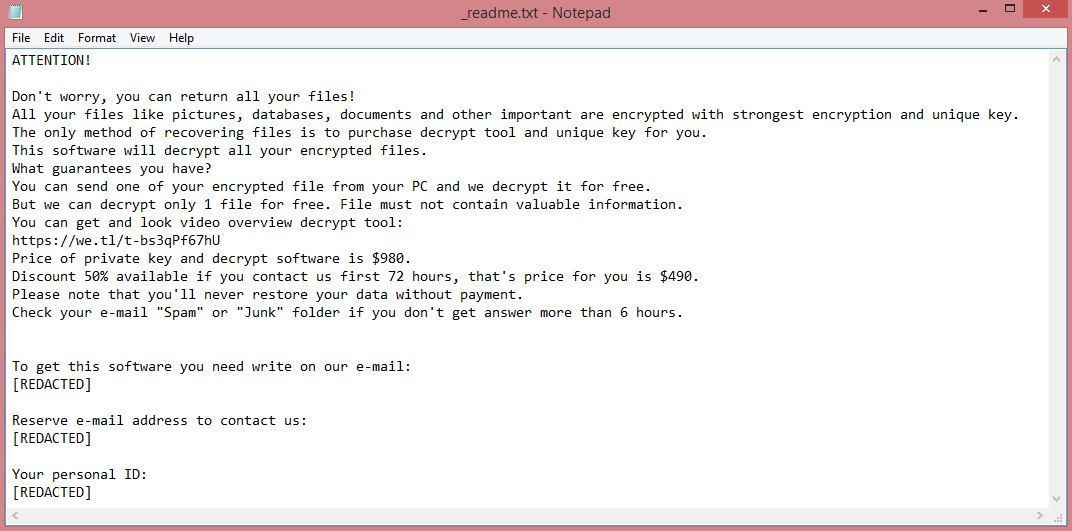

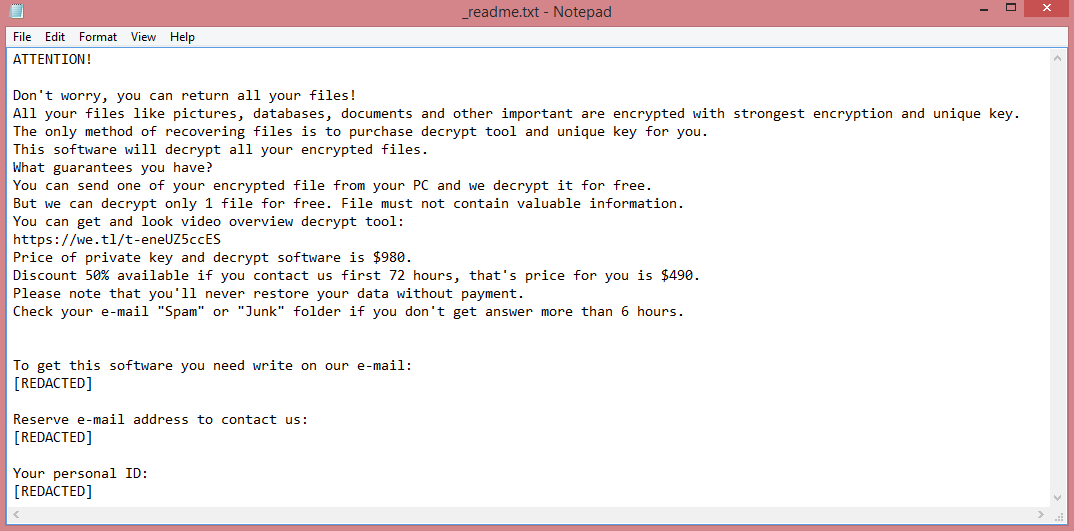

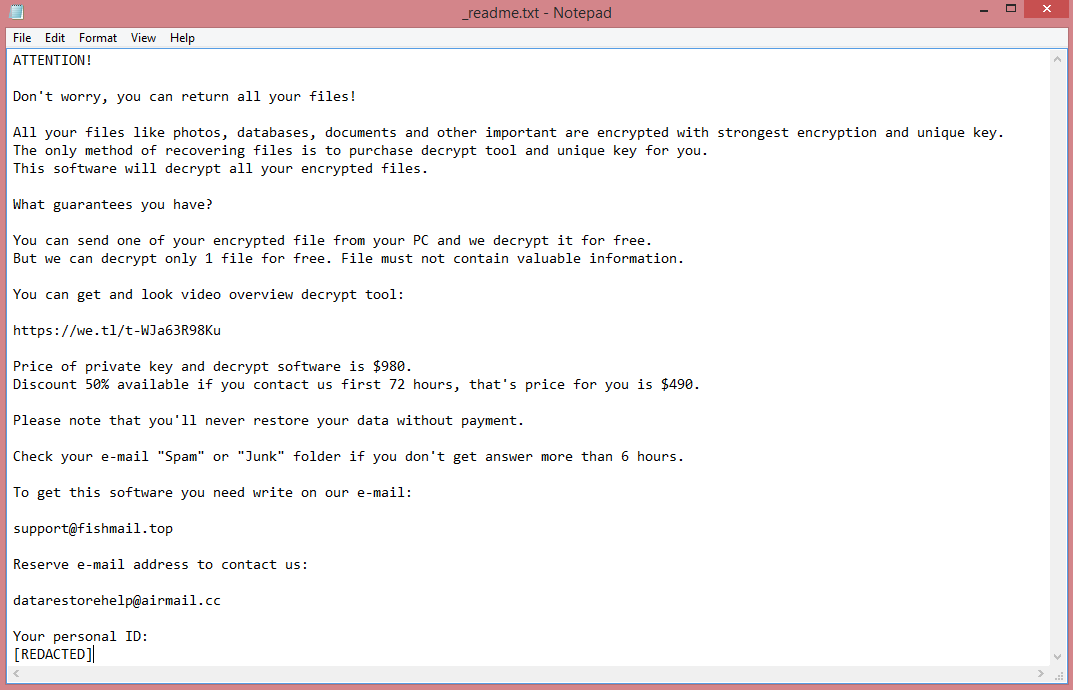

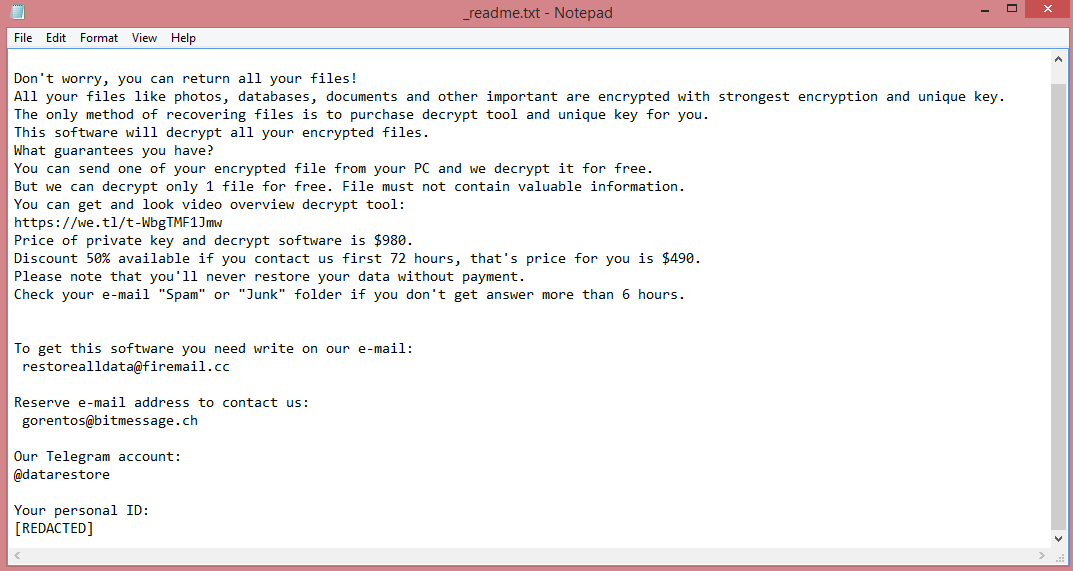

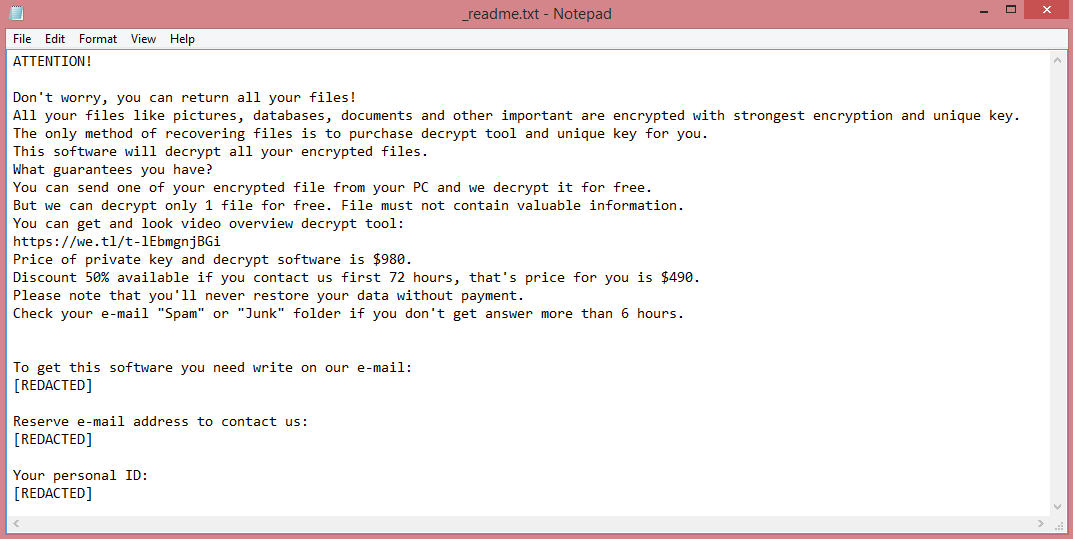

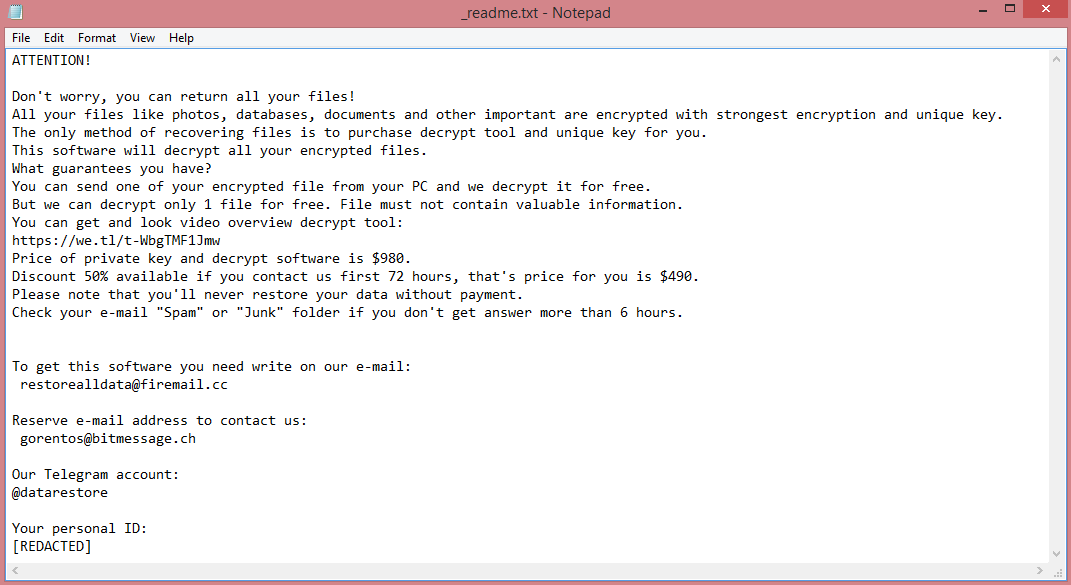

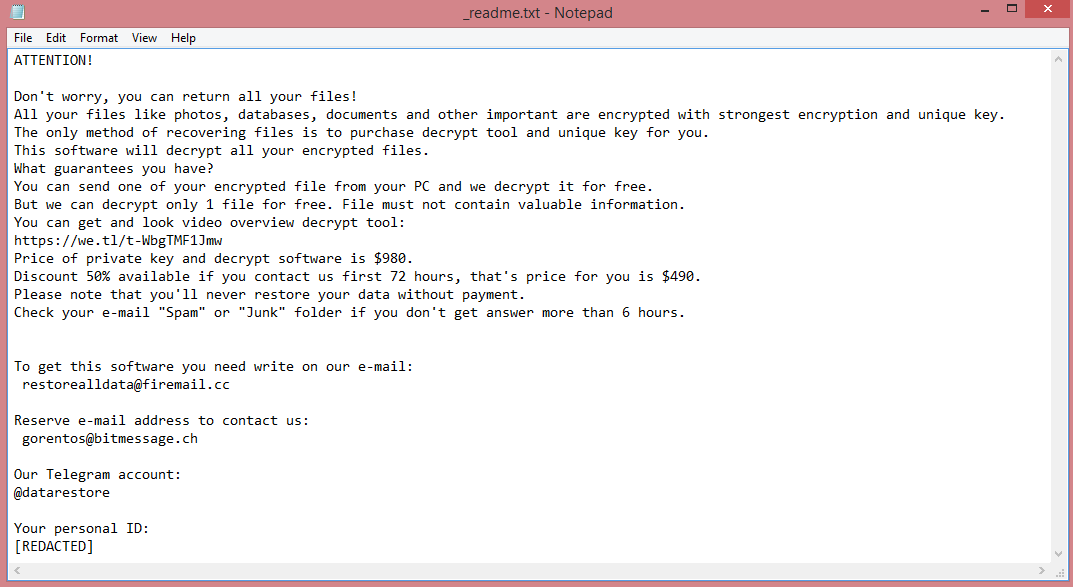

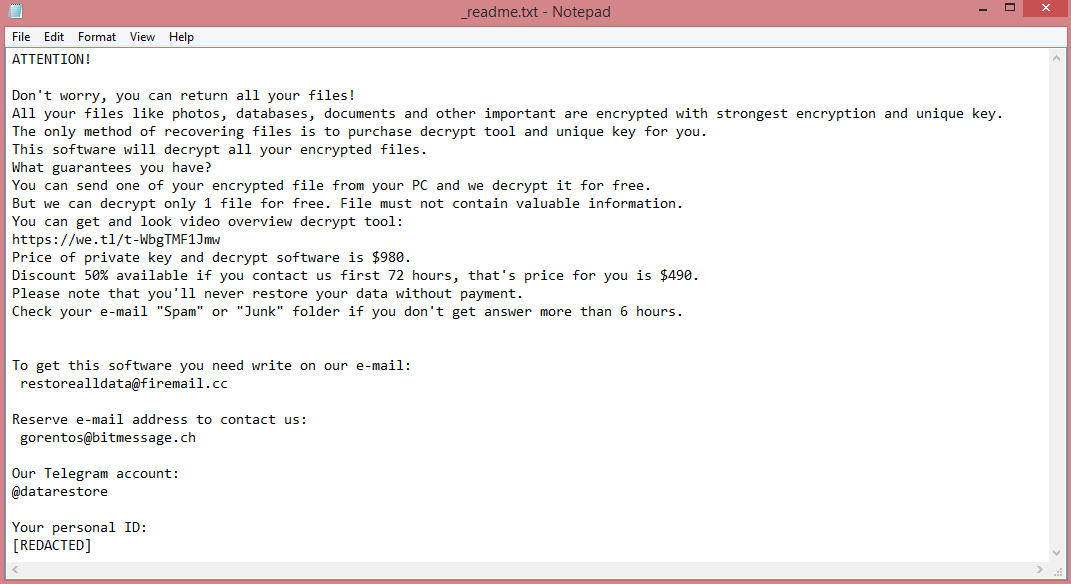

Als een variant van STOP/Djvu deelt Vypt veel overeenkomsten met andere soortgelijke varianten. Ze hebben allemaal namen van vier letters: Coty, stemmen en Kifr zijn een paar voorbeelden. Wat nog belangrijker is, is dat alle STOP/Djvu-virussen identieke losgeldnota's hebben en bijgevolg identieke eisen. De losgeldbrief van Vypt is te lezen op de afbeelding hierboven.

De eisen in deze aantekeningen zijn vrij eenvoudig; de hackers willen 980 dollar. Ze vermelden niet hoe dit geld betaald moet worden. In plaats daarvan wordt het slachtoffer simpelweg verteld om via e-mail contact op te nemen met de criminelen. Om aarzelende slachtoffers onder druk te zetten om te betalen, bieden de hackers ook 50% korting voor degenen die binnen drie dagen betalen.

Het betalen van de aanvallers is om verschillende redenen problematisch. Ten eerste moedig je ze aan om verdere aanvallen uit te voeren, die opnieuw op jou gericht kunnen zijn. Ten tweede zijn criminelen niet betrouwbaar; het is waarschijnlijk dat ze niet de moeite nemen om uw bestanden te decoderen, zelfs niet na ontvangst van betaling.

Daarom moet u alternatieve manieren onderzoeken om de Vypt-ransomware te verwijderen en .vypt-bestanden te decoderen. Lees onze gids voor een overzicht.

![Proton losgeldbrief: ~~~ Proton ~~~ Wat is er gebeurd? We hebben al uw bestanden versleuteld en gestolen. We gebruiken AES- en ECC-algoritmen. Niemand kan uw bestanden herstellen zonder onze decoderingsservice. Hoe te herstellen? We zijn geen politiek gemotiveerde groep en we willen niets liever dan geld. Als u betaalt, zullen we u voorzien van decoderingssoftware en de gestolen gegevens vernietigen. Welke garanties? U kunt ons een onbelangrijk bestand van minder dan 1 MG sturen, we decoderen het als garantie. Als we u de decoderingssoftware niet sturen of gestolen gegevens verwijderen, zal niemand ons in de toekomst betalen, dus we houden ons aan onze belofte. Hoe kunt u contact met ons opnemen? Onze Telegram-ID: @ransom70 Ons e-mailadres: Kigatsu@tutanota.com Als u binnen 24 uur geen antwoord krijgt, neem dan contact op met deze e-mail: Kigatsu@mailo.com Schrijf uw persoonlijke ID in het onderwerp van de e-mail. Uw persoonlijke ID: [GEREDACTEERD] Waarschuwingen! - Ga niet naar bergingsbedrijven, het zijn slechts tussenpersonen die geld aan je verdienen en je bedriegen. Ze onderhandelen in het geheim met ons, kopen decoderingssoftware en zullen deze vele malen duurder aan u verkopen of ze zullen u gewoon oplichten. - Aarzel niet lang. Hoe sneller u betaalt, hoe lager de prijs. - Verwijder of wijzig geen versleutelde bestanden, dit zal leiden tot problemen met het ontsleutelen van bestanden. Dit is het einde van de notitie. Hieronder vindt u een gids waarin wordt uitgelegd hoe u de Proton-ransomware kunt verwijderen en .kigatsu-bestanden kunt decoderen.](https://www.computips.org/wp-content/uploads/2023/04/how-to-remove-proton-ransomware.png)