Wat is Torm-ransomware?

Storm ransomware is een virus in de STOP/Djvu familie ontworpen om uw bestanden te versleutelen (waardoor ze ontoegankelijk worden) en er losgeld voor te eisen.

Er zijn veel STOP/Djvu-virussen: Jywd, Tyos en Typo zijn enkele recente voorbeelden. Als je deze virussen vergelijkt met Torm, zul je merken dat ze erg op elkaar lijken. Dat komt omdat ze zijn gemaakt met dezelfde sjabloon.

Na het versleutelen van de bestanden, geeft het virus ze de bestandsextensie .torm. Dit betekent dat een bestand met de naam "image.png" na codering wordt hernoemd naar "image.png.torm".

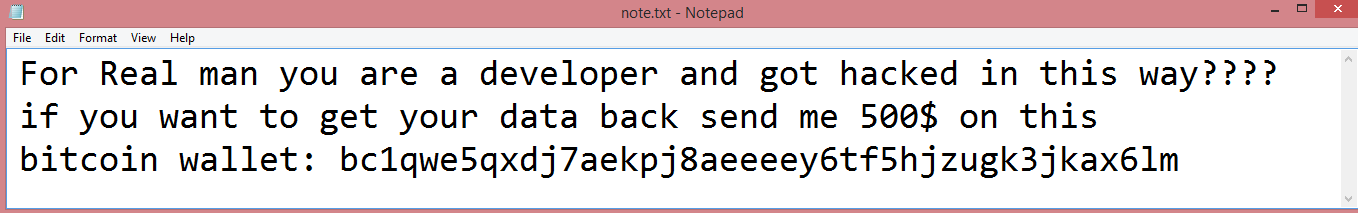

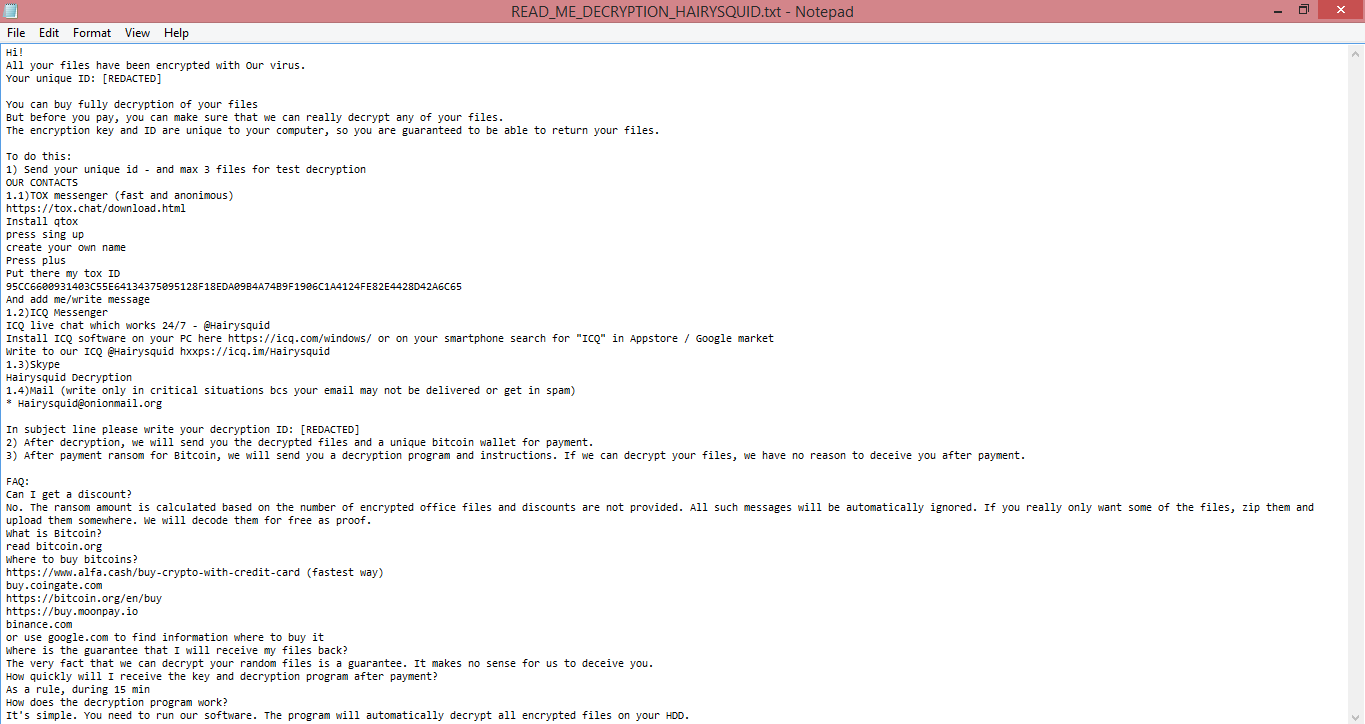

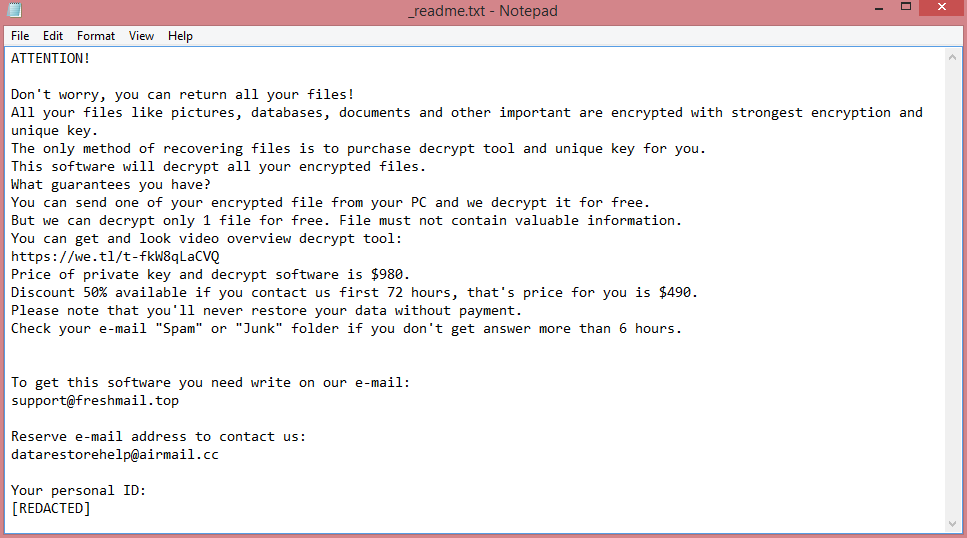

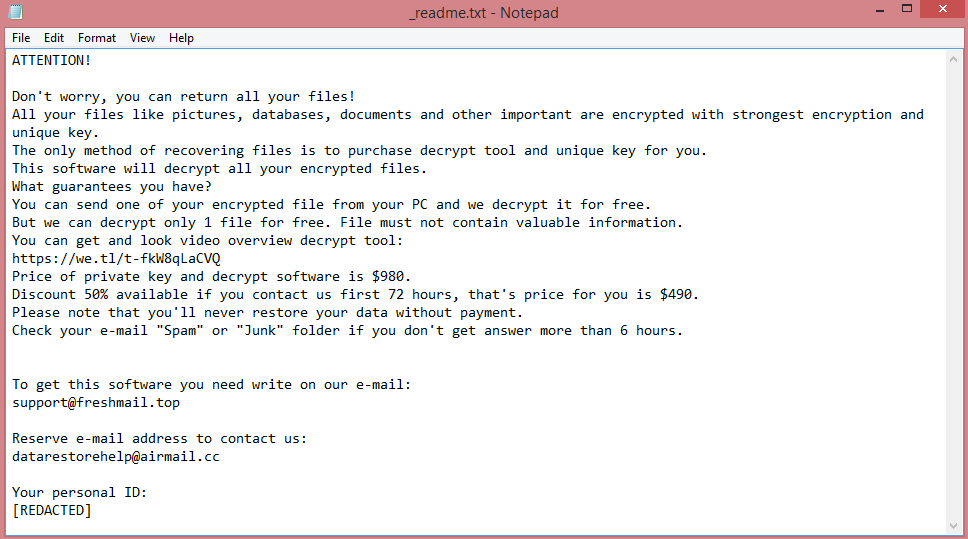

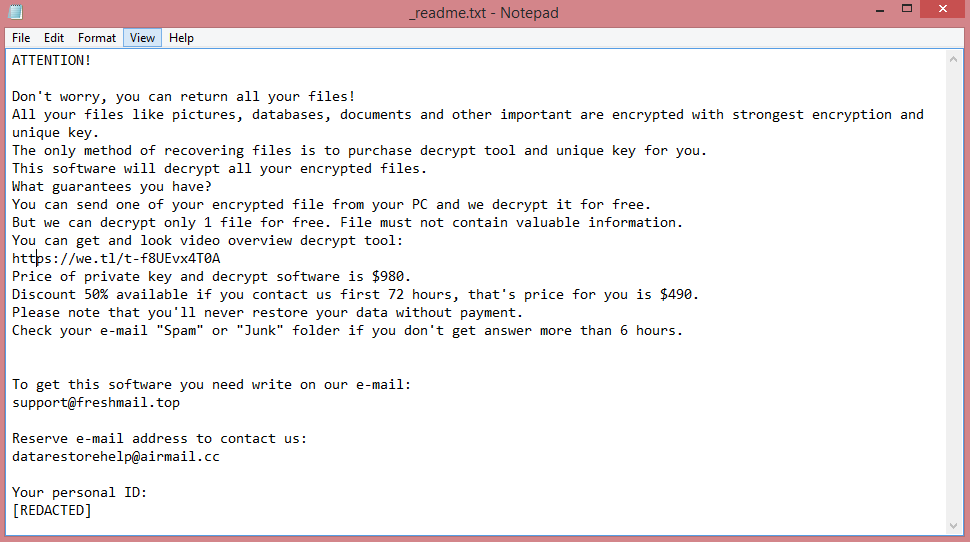

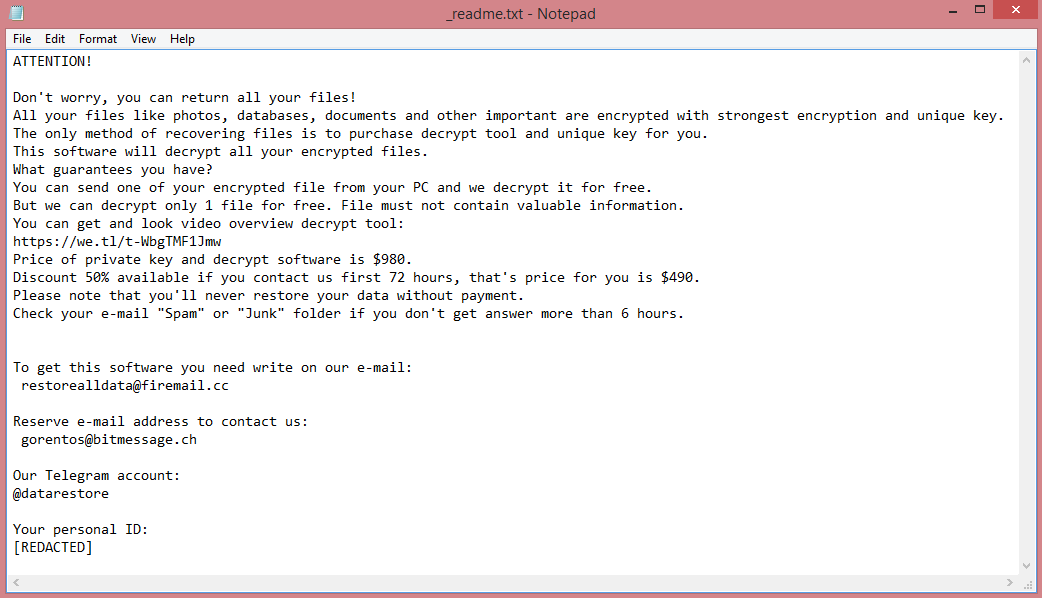

Het Torm-virus creëert ook een losgeldbrief, waarin de hackers het slachtoffer vertellen hoeveel ze moeten betalen en contactgegevens verstrekken. Deze notitie heet "_readme.txt", en je kunt het lezen op de afbeelding hierboven. Dat is echter niet nodig; we zullen de eisen voor u beschrijven.

De hackers willen $ 980 betaald krijgen om de bestanden te decoderen. Maar als het slachtoffer snel betaalt, is de prijs lager: $ 490. Dit is natuurlijk nog steeds een aanzienlijk bedrag, en daarom wil je misschien andere manieren verkennen om de Torm-ransomware te verwijderen en .torm-bestanden te decoderen. De onderstaande gids beschrijft verschillende van dergelijke methoden, dus blijf lezen.

![BlackByteNT losgeldbrief: BLACKBYTE NT Al uw bestanden zijn versleuteld, uw vertrouwelijke gegevens zijn gestolen. Om bestanden te ontsleutelen en lekken te voorkomen, moet u onze stappen volgen. 1) Download en installeer TOR Browser van deze site: https://torproject.org/ 2) Plak de URL in TOR Browser en je wordt doorgestuurd naar onze chat met alle informatie die je nodig hebt. 3) Als u dit bericht leest, betekent dit dat uw bestanden al te koop zijn in onze veiling. Elke dag uitstellen zal een hogere prijs veroorzaken. als u na 4 dagen geen verbinding met ons maakt, zullen we uw chattoegang verwijderen en verliest u uw kans om gedecodeerd te worden Waarschuwing! Communicatie met ons vindt alleen plaats via deze link, of via onze mail op onze veiling. We raden ook ten zeerste af om tools van derden te gebruiken om bestanden te decoderen, omdat dit ze gewoon volledig zal doden zonder de mogelijkheid van herstel. Ik herhaal, in dit geval kan niemand u helpen! Uw URL: [REDACTED] Uw sleutel om toegang te krijgen tot de chat: [REDACTED] Vind onze veiling hier (TOR-browser): [REDACTED] Dit is het einde van de notitie. Hieronder vindt u een gids waarin wordt uitgelegd hoe u de BlackByteNT-ransomware kunt verwijderen en .blackbytent-bestanden kunt decoderen.](https://www.computips.org/wp-content/uploads/2023/04/how-to-remove-blackbytent-ransomware.png)

![WiKoN losgeldbrief: LET OP! Al uw bestanden zijn versleuteld en hun ontsleuteling kost u 0.05 bitcoin. Om het decoderingsproces te starten, volgt u de onderstaande stappen Stap 1) Zorg ervoor dat u 0.05 bitcoin naar deze portemonnee stuurt: bc1q0u997r79ylv9hrc7zcth0mvr3mjua6324hxnkc Stap 2) Neem contact met mij op via dit e-mailadres: wikon@tuta.io Met dit onderwerp: [REDACTED] Nadat de betaling is ontvangen bevestigd, ontvangt u de decryptor en de sleutels voor decryptie! Overige informatie: Als u geen bitcoin bezit, kunt u deze hier heel gemakkelijk kopen www.coinmama.com www.bitpanda.com www.localbitcoins.com www.paxful.com Een grotere lijst vindt u hier: https:// bitcoin.org/en/exchanges Als de betaling niet binnen 2 dagen wordt gedaan, zal ik ervan uitgaan dat u uw bestanden niet wilt decoderen en daarom zullen de sleutels die voor uw pc zijn gegenereerd, permanent worden verwijderd. Dit is het einde van de notitie. Hieronder vindt u een gids waarin wordt uitgelegd hoe u de WiKoN-ransomware kunt verwijderen en .WiKoN-bestanden kunt decoderen.](https://www.computips.org/wp-content/uploads/2023/04/how-to-remove-wikon-ransomware.png)