Wat is Typo-ransomware?

Typo is een schadelijk programma in de ransomware categorie virussen. Het is ontworpen om de bestanden op uw computer te versleutelen, zodat de hacker geld kan eisen om ze te ontsleutelen. Typo is een onderdeel van de STOP/Djvu familie van ransomware.

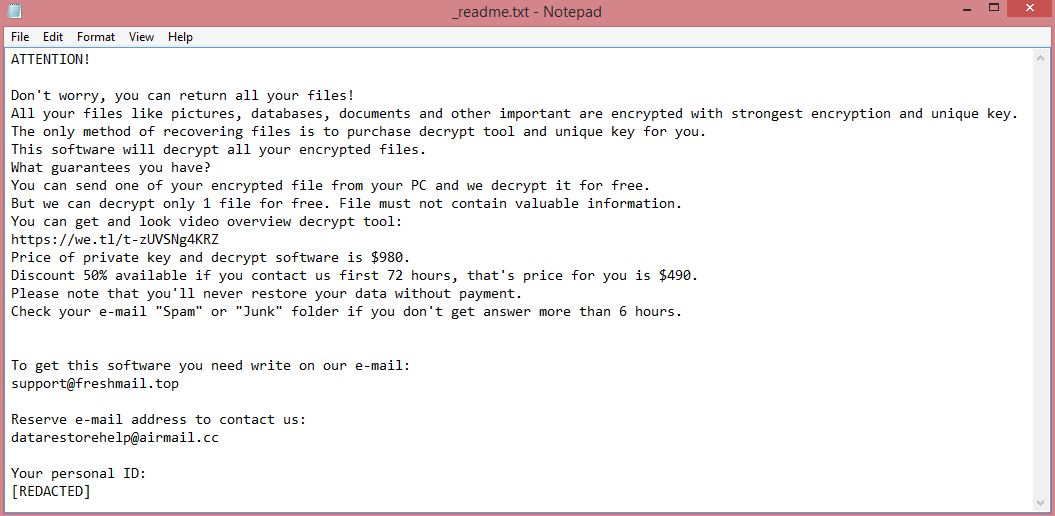

Er is maar één betrouwbare manier om de Typo-ransomware te identificeren; de bestanden die door dit virus zijn versleuteld, hebben de bestandsextensie .typo. U kunt de losgeldbrief niet gebruiken om dit virus te identificeren omdat andere STOP/Djvu-varianten, zoals Tywd, gebruik dan dezelfde losgeldnota-sjabloon.

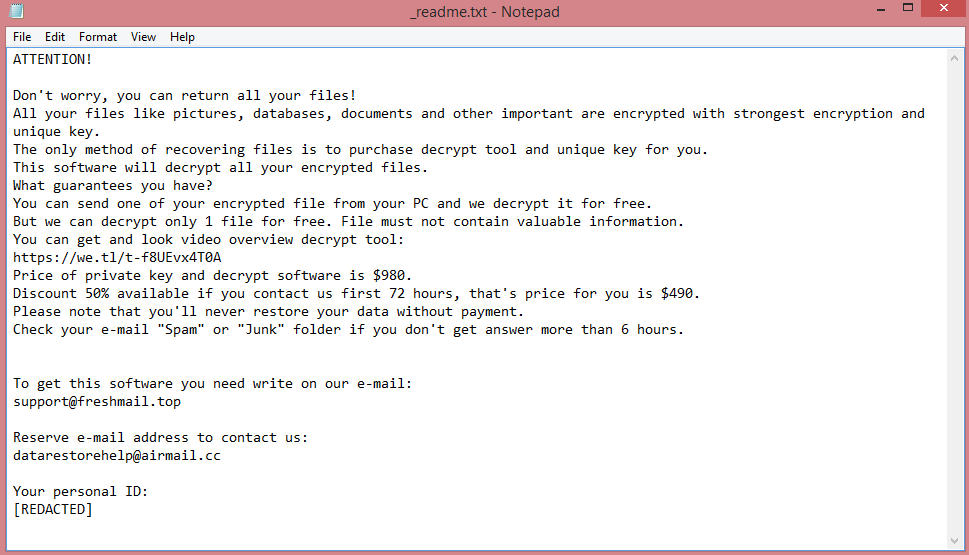

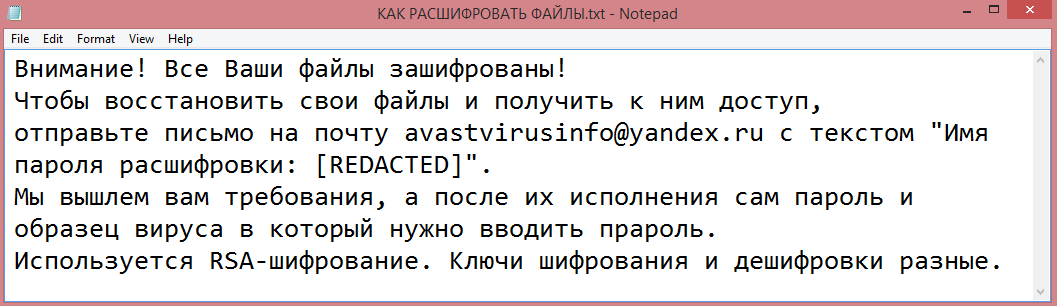

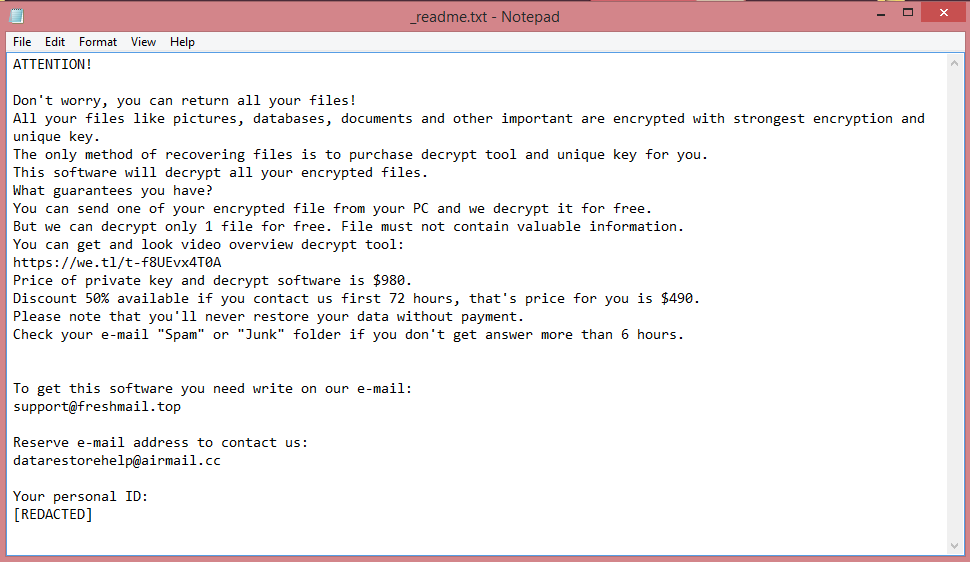

Daarover gesproken, de notitie heet "_readme.txt". De volledige tekst is te lezen op de afbeelding hierboven, maar hier is een korte samenvatting van de eisen.

De hackers eisen $ 980 van het slachtoffer, of $ 490 als het slachtoffer binnen 72 uur betaalt. Dat is vrijwel alles wat in de notitie wordt vermeld; voor meer informatie moet het slachtoffer contact opnemen met de criminelen via een van de twee verstrekte e-mailadressen.

Maar berichten sturen naar de hackers is geen goed idee, zelfs niet als je bereid bent om deze hoge prijs te betalen. Waarom? Nou, ze kunnen je gewoon ghosten na ontvangst van betaling; ze kunnen in de toekomst ook proberen uw computer opnieuw te hacken. Daarom zou u in plaats daarvan deze gids moeten volgen. Er wordt uitgelegd hoe je de Typo-ransomware kunt verwijderen en .typo-bestanden kunt decoderen zonder contact met de criminelen.